如何在网络安全解决方案中使用数据挖掘技术

导语:在本文中,我们研究了关键数据挖掘技术以及网络和端点安全中数据挖掘的五个用例。

仅在 2021 年,人类就创建、复制和使用了大约74 泽字节(万亿千兆字节)的数据。看起来我们拥有所需的所有数据,但实际上每年都越来越难找到相关信息。幸运的是,数据挖掘等技术可以帮助我们恢复数据的秩序,并利用它来提高我们的网络安全。

使用数据挖掘技术分析您的数据库和安全日志可以帮助您改进对恶意软件、系统和网络入侵、内部攻击以及许多其他安全威胁的检测。有些技术甚至可以准确预测攻击并检测零日威胁。

在本文中,我们研究了关键数据挖掘技术以及网络和端点安全中数据挖掘的五个用例。这篇文章对于开发网络安全软件并希望提高其威胁检测能力的团队很有用。

网络安全中的数据挖掘:过程、优点和缺点

什么是数据挖掘?数据挖掘是分析信息、发现新模式和数据以及预测未来趋势的过程。它经常用于科学研究、业务开发、客户关系和其他领域。

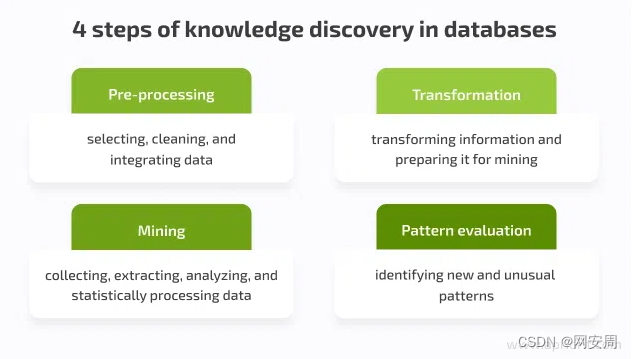

虽然术语数据挖掘通常被视为数据库中知识发现(KDD)的同义词,但它实际上只是 KDD 过程中的步骤之一。KDD 的主要目标是从大量数据中获取有用且通常是以前未知的信息。整个KDD流程包括四个步骤:

如何在网络安全解决方案中使用数据挖掘技术

数据库中知识发现的 4 个步骤:

KDD 广泛应用于任何可以从海量数据分析中获益的领域:科学研究、商业分析、营销研究等。它还被网络犯罪分子用来寻找新的攻击方式,并被网络安全专业人员用来检测和阻止这些新的攻击。

结合数据挖掘和网络安全可以确定网络攻击的特征并改进攻击检测过程。为了获

网安周

网安周

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

4301

4301

暂无认证

暂无认证

JAVA拾贝: 网站的话直接接入 serverdefense防御平台 就好了

2401_85763796: 我想黑一个人

weixin_42626753: 感谢分享,求资料

m0_62445851: 想要!求大佬分享

m0_52962326: 博主,可以分享一下资料吗